Мобильный фрод 2025: почему вы теряете большие деньги на рекламе

Топ-3 вида фрода по распространенности — ботовый трафик, кликфрод и размещение на несогласованных площадках. Как их распознать и что с ними делать — в статье.

Что такое мобильный фрод?

Фрод — это невалидный трафик, искусственно созданный для искажения показателей рекламы или симуляции пользовательской активности.

В 2024 году около 99% рекламодателей сталкивались с фродом в мобильных кампаниях, а 34% его даже оплачивают. Фрод активно растет, поскольку крупные источники рекламы становятся дороже, а политика конфиденциальности App Store и Google Play ужесточается. Это толкает рекламодателей в сомнительные in-app сети, где фрода гораздо больше, чем в популярных источниках, вроде Facebook Ads или VK Ads.

Россия — в топ-5 стран с наибольшим уровнем фрода, особенно в категориях «Финансы», «Казино и ставки», «Шопинг». В играх фрод встречается реже — вероятно, из-за технической подкованности аудитории.

Типы фрода в in-app рекламе

Видов фрода бесчисленное количество. Для вашего удобства мы разбили его на три группы.

№1. Перехват атрибуции

Цель — присвоить себе установку или другое целевое действие и переатрибутировать на свой рекламный канал, чтобы получить деньги за якобы привлеченного пользователя. Основные виды перехвата: клик-флудинг и инъекция кликов.

Клик-флудинг

Партнер-злоумышленник генерирует поток кликов в надежде «зацепить» конверсию, используя last-click атрибуцию.

Инъекция кликов

Здесь происходит не просто генерация множества кликов, а целенаправленное перехватывание нужного действия (установки) и ее переатрибуция к платному каналу.

Как это работает? Скамеры устанавливают на телефон вирусное приложение, через которое подсматривают за действиями пользователя. И в момент, когда человек скачивает приложение — подделывают клик и перехватывают органическую установку.

№2. Фейковые установки

Этот вид фрода включает имитацию установок и действий в приложении с помощью ботов, девайс-ферм и SDK-спуфинга. К примеру, на Android в 2023 году фейковых установок стало на 154% больше, тогда как на iOS их число снизилось.

Ботовый трафик

Боты — это программы, которые автоматически «кликают», устанавливают и даже регистрируются. Они создают более 70% фрода по всему миру, кроме Ближнего Востока и Северной Африки, где показатель — 68%.

Девайс-фермы

Это множество смартфонов и планшетов, на которых ботами имитируется реальная активность. Чтобы скрыть следы, мошенники используют прокси и VPN для смены IP-адресов.

SDK-фрод

Самый глубокий и опасный тип фрода, когда боты, которые скрыты в коде приложения или на сервере, создают фальшивую активность — клики и установки.

№3. Мотивированный трафик

Биржи с людьми, которым буквально платят деньги за то, чтобы они установили приложение и не удаляли его какое-то время.

Работа с фродом в мобильном маркетинге

Этот раздел был подготовлен при поддержке Валерии Шубиной, консультанта по мобильному маркетингу.

Вот что важно проверить, когда речь идет о борьбе с фродом.

Конверсия из клика в установки (CR CTI)

Смотрим конверсии в цепочке:

Click -> Install -> Event (целевое действие).

И сверяем их с KPI. Нормой конверсии из клика в инсталл считается уровень 0,1-3%. Если показатель CTI выходит за эти рамки, это может сигнализировать о фроде, например, клик-флудинге или инъекции кликов, где трафик переатрибутирован.

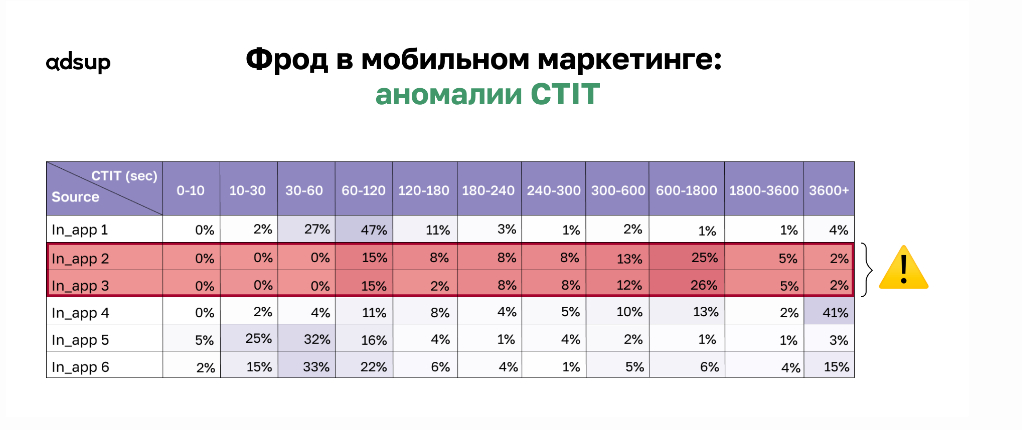

Click-to-Install Time (CTIT)

Этот показатель отражает, сколько времени проходит с момента клика до установки приложения пользователем.

В случае клик-флуда этот период времени обычно затягивается, потому что злоумышленники не контролируют пользователя и не могут точно предвидеть момент установки, а значит — они не в силах быстро переатрибуцировать клик. Поэтому, если CTIT превышает 24 часа, это может быть признаком клик-флудинга.

С инъекцией кликов, наоборот, CTIT часто слишком короткий, менее 10 секунд, поскольку вредоносное ПО моментально генерирует фейковый клик для переатрибуции.

Естественный трафик, как правило, не показывает такой четкой закономерности в распределении CTIT, как в in-app 2 и 3. Аномалии, которые выходят за стандартные показатели, обычно говорят о наличии фрода.

Алгоритмическое, то есть искусственное распределение CTIT легко заметить по нескольким признакам:

- Четкая закономерность и повторяемость: CTIT меняется по определенному шаблону или циклу.

- Сгруппированные значения: показатели CTIT чаще всего сосредоточены вокруг конкретных значений, например, 5, 15 или 25 секунд.

- Отсутствие естественного разброса: вместо характерного для качественного трафика разброса значений CTIT выглядит слишком ровным, без резких скачков или провалов.

- Регулярные колебания: периодические изменения значений CTIT, например, каждые N дней или часов.

Мониторинг бирж

Отслеживание площадок на наличие офферов, которые продают мотивированный трафик.

RAW выгрузки (AppsFlyer) и агрегированные выгрузки (Adjust)

RAW-выгрузки представляют собой данные конверсий (клики, установки, покупки), полученные напрямую из Appsflyer за весь период, без учета когорты. В отличие от агрегированных отчетов (Adjust), в этих отчетах можно оценивать каждую точку данных индивидуально.

Анализ RAW-данных позволяет:

- Выявить признаки post-attribution фрода. Подозрительные установки и другие события, произошедшие значительно позже клика.

- Обнаружить аномалии в текстовых полях, которые могут указывать на SDK-фрод.

Ищем SDK-фрод: ключевые признаки и практический пример

SDK-фрод — один из наиболее сложных для отслеживания видов фрода, поскольку он эффективно скрывается от MMP (трекеров мобильных данных). Трафик генерируется внутри приложений через SDK и выглядит как активность реальных пользователей: меняются идентификаторы устройств, IP-адреса и данные мобильных операторов.

Самая надежная тактика борьбы — регулярный анализ RAW-выгрузок (или стандартных выгрузок в Adjust) и внимание к показателям. Например, текстовые аномалии, о которых мы писали ранее: если мобильный оператор отображается с ошибкой или в названии устройства вместо «iPhone» указано «Ipbone» — это серьезный повод для проверки.

Наш уникальный кейс с SDK-фродом

Мы запускали рекламу приложения Grut, с которым сотрудничали и другие партнёры. Среди них оказались мошенники.

Как всё произошло?

- Мошенники получили доступ к токену приложения Grut и ключевым событиям в MMP.

- Создали пустое приложение, встроив туда SDK того же MMP, что у Grut.

- Использовали в своем приложении токен приложения Grut и токены ключевых событий.

- Затем привлекли к своему приложению дешевый мотивированный трафик через свою агентскую ссылку.

- Мотивированные пользователи либо совершали действия, либо мошенники имитировали эти события, передавая их в MMP под видом легального трафика.

Как поступил рекламодатель? Поскольку фрод проходил на уровне токенов событий, трафик в MMP выглядел безупречно. Однако, сверив данные из MMP с продуктовой аналитикой, рекламодатель обнаружил существенные расхождения. На время расследования весь рекламный трафик был отключен, что ударило по добросовестным партнерам и по рекламодателю.

Будьте внимательны при выборе подрядчиков: доступ к токенам мог быть получен из-за сговора или недосмотра со стороны менеджера рекламодателя или MMP.

Особенности антифрод-систем: на что обращать внимание

Ведущие антифрод-системы MMP обычно не отслеживают view-fraud, так как не анализируют view-трафик. Поэтому важно дополнительно оценивать объёмы конверсий по типам атрибуции (view/click): значительный объём view-трафика может сигнализировать о фроде.

Также нужно дополнительно расчитать показатель VTIT (view-to-install time) — промежуток между показом рекламы и установкой приложения. Он помогает выявить некорректные установки, которые приписываются показам из-за фрода.

Protect360 в Appsflyer

Protect360 способен отсеивать трафик только с CR CTI ниже 0,1%. Его функционал позволяет оценивать, оптимизировать и блокировать рекламные источники на уровне Site ID и Publisher ID для точного контроля бюджета, ставок, таргетинга и исключения фродовых источников.

Что проверять в отчете Protect360:

- LAT Devices — устройства с продолжительным временем простоя. Их доля не должна превышать 5%.

- Assists — это установки, возникающие при привлечении одного и того же пользователя через разные рекламные каналы. В качестве ассистирующих вовлечений могут выступать клики или показы. При этом они должны находиться в пределах окна атрибуции, указанного для данной ссылки. А их доля не должна превышать 100%, и количество таких установок не может быть больше основных.

- Retention — удержание пользователей: на 3-й день должно быть более 2%, на 7-й день — по заданным бенчмаркам.

FraudScore в AppMetrica

В борьбе с фродом стараются не отставать и другие сервисы аналитики. 11 ноября 2024 года AppMertica интегрировала антифродовый сервис FraudScore.

Что проверяет система:

- Качество трафика — оценивает источники трафика и позволяет блокировать подозрительные площадки.

- Атрибуционный фрод — выявляет клик-спам и инъекцию кликов.

- IP и устройства — находит подозрительные манипуляции с IP-адресами и эмуляторы устройств.

Система доступна в пакетах Custom и Pro, с гибкими тарифами в зависимости от объема проверяемых установок.

Прогнозы на 2025 год

Эксперты прогнозируют рост использования искусственного интеллекта в антифрод-системах. Это повысит точность идентификации мошенников и упростит анализ данных.

Памятка маркетолога

Сохраняйте список ключевых метрик, который мы представили ниже, обязательно используйте его в работе с трафиком.

А чтобы уверенно оценивать показатели трафика — сохраняйте бенчмарки от Adsup.me

Будьте готовы к изменениям — мир мобильного маркетинга меняется быстрее, чем кажется. А если у вас уже были случаи столкновения с фродом, поделитесь ими в комментариях. Расскажите, как вы справились с этой проблемой, помогите коллегам избежать ошибок.